Akhmad Farid M

May 31, 2017

0

Bahan-Bahan :

1. Duit ( Karena buat ngisiin ane pulsa :v )2. Add-ons Tamper Data Di Mozilla

- tamper data

- icon redux

download dua duanya

3. Shell backdoor . ubah shellnya jadi jpg atau png , caranya rename namashell.php.jpg ( tambahkan .jpg atau png di depan php ) kalau gak punya bisa kesini

4. Script deface atau apalah terserah, gw kaga peduli lu mau pake apa, yang penting lu seneng

tapi kalau lu gak punya bisa ke sini

Step by Step :

1. Seperti biasa dorking dlu aja di gugel ( inurl:/pasang-banner intext:"Banner tidak mengandung unsur SARA" )kembangin lagi dorknya

2. Pilih aja web yg mau di eksekusi,,

3. Kalo udah dpt isi form daftarnya kek gambar ini

4. Di gambar atas ane udah buka tamper data,, buat yang belum tau caranya buka tamper data, tinggal pencet tombol "Alt nanti di atas browser mozilla kalian ada menu tools, lalu klik dan pilih tamper data"

5. Setelah tamper data di buka,, klik start tamper (kaya gambar di atas)

6. setelah klik start tamper lanjut klik pasang di form daftar nya !!! nanti akan muncul seperti ini..

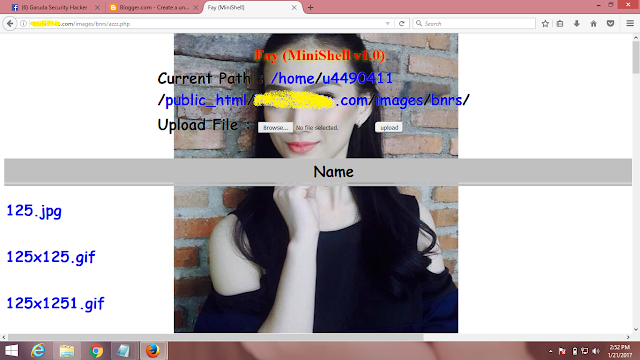

7. Lalu klik tamperr,, ntar muncul tuh kode kode yg bikin males baca :v , kalian cari aja nama shellnya. Misalnya ane azzz.php.jpg nah lu hapus dah tuh .jpg nya jadi azzz.php, kalau udah klik ok aja

8. Jika sukses akan muncul tulisan seperti ini..

9. Tinggal akses shell aja,, cnth : http://webiklan.crot/images/bnrs/namashellelu.php

kalo gak ada ya berarti webnya kaga vuln :v

Sumber : blog.garudasecurityhacker.org/2017/01/deface-website-pasang-iklan-tamper-data.html

tag : tutorial deface dengan tamper data , deface website dengan pasang iklan , deface dengan pasang banner , tutorial deface bypass extensi shell

.bmp)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)